Un error de corrupción de memoria permite ejecutar código de manera remota, problema que también afecta a los usuarios de Windows Server 2012 y 2016.

El pantallazo azul de la muerte, también conocido como BSOD, podría ser provocado por un mal funcionamiento del equipo, derivado de una mala configuración, problemas con los controladores, etcétera. Sin embargo, más que un simple fallo, podría ser provocada por un agente externo.

Mediante una publicación (vía gHacks) del Equipo de Preparación para Emergencias Informáticas de los Estados Unidos (US-CERT, por sus siglas en inglés), se reveló que una vulnerabilidad en los sistemas operativos Windows 8.1, Windows 10, Windows Server 2012 y Windows Server 2016 permite que un atacante ejecute código remoto con privilegios a nivel de núcleo o cause una denegación de servicio.

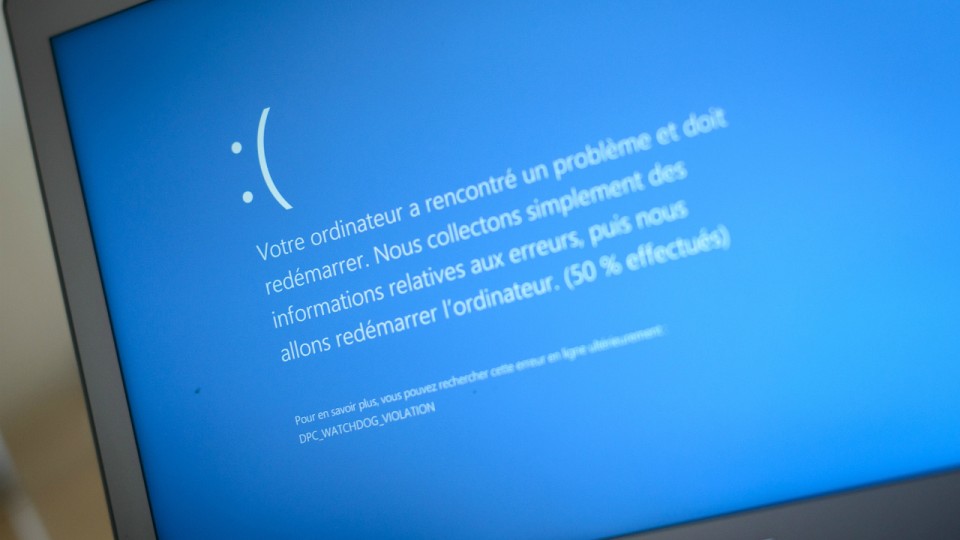

Esto desenlazaría en una BSOD relacionada con la manera en que Windows gestiona el tráfico mediante el protocolo de red SMB. Un problema de corrupción de memoria provocaría este desperfecto. Debido a una falla en la gestión del tráfico desde un recurso malicioso, mrxsmb20.sys entra en conflicto y Windows se reinicia con la BSOD.

La vulnerabilidad ha sido catalogada como de alto riesgo al ser clasificada con la mayor puntuación del Sistema Común de Puntaje de Vulnerabilidad (CVSS, por su significado en inglés) el cual tiene un máximo de 10.

Por ahora ninguna versión de Windows afectada ha recibido un parche que mitigue este problema de seguridad. La única manera de evitar que un equipo sea comprometido es bloquear los puertos TCP 139 y 445, así como los puertos UDP 137 y 138, sólo en dispositivos que utilicen conexiones SMB.

Para verificar que el equipo no tiene configurada una conexión SMB, el usuario debe abrir PowerShell, a continuación presionar las teclas Ctrl+Shift, después Enter y finalmente ingresar el comando Get-SmbConnection.

Origen: Vulnerabilidad en Windows 8.1 y 10 provoca una BSOD al explotarse – FayerWayer